easy_pcap_1

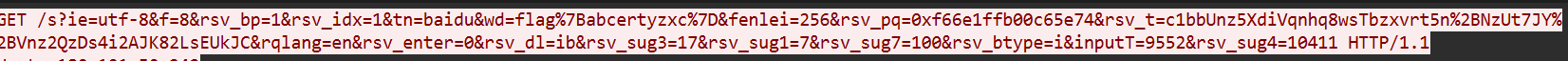

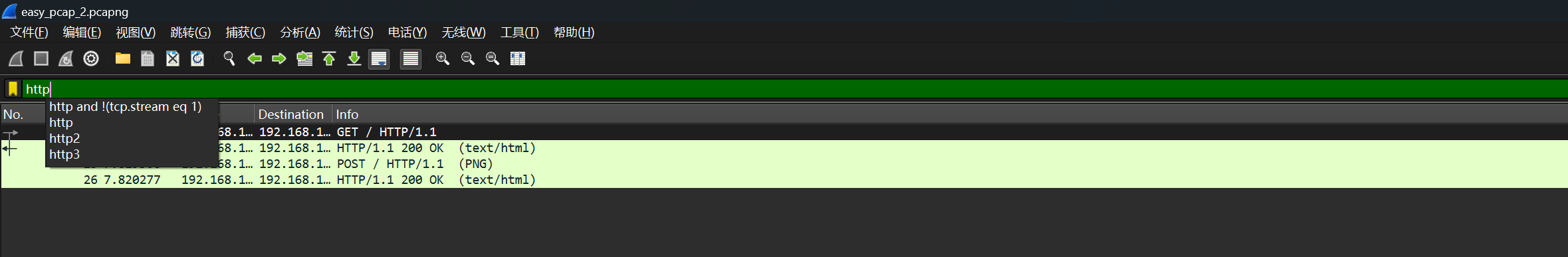

首先得到一个流量包,追踪http流,发现会有一个flag字符,

然后再往下找会发现一个类似的网站

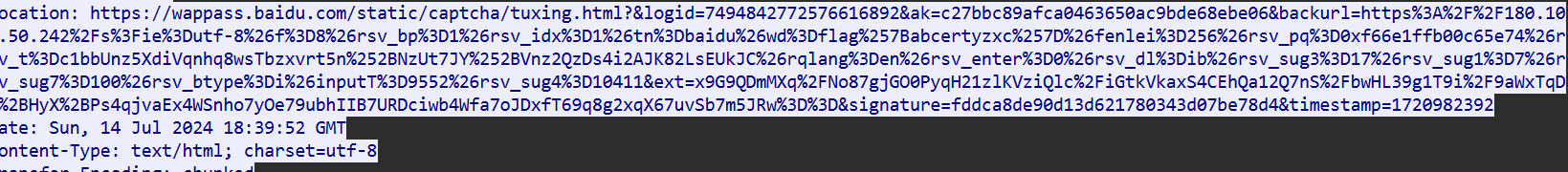

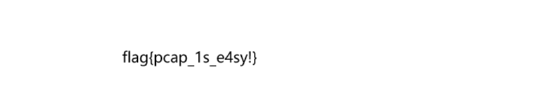

把他丢进网站验证完之后发现flag就在这里

easy_pcap_2

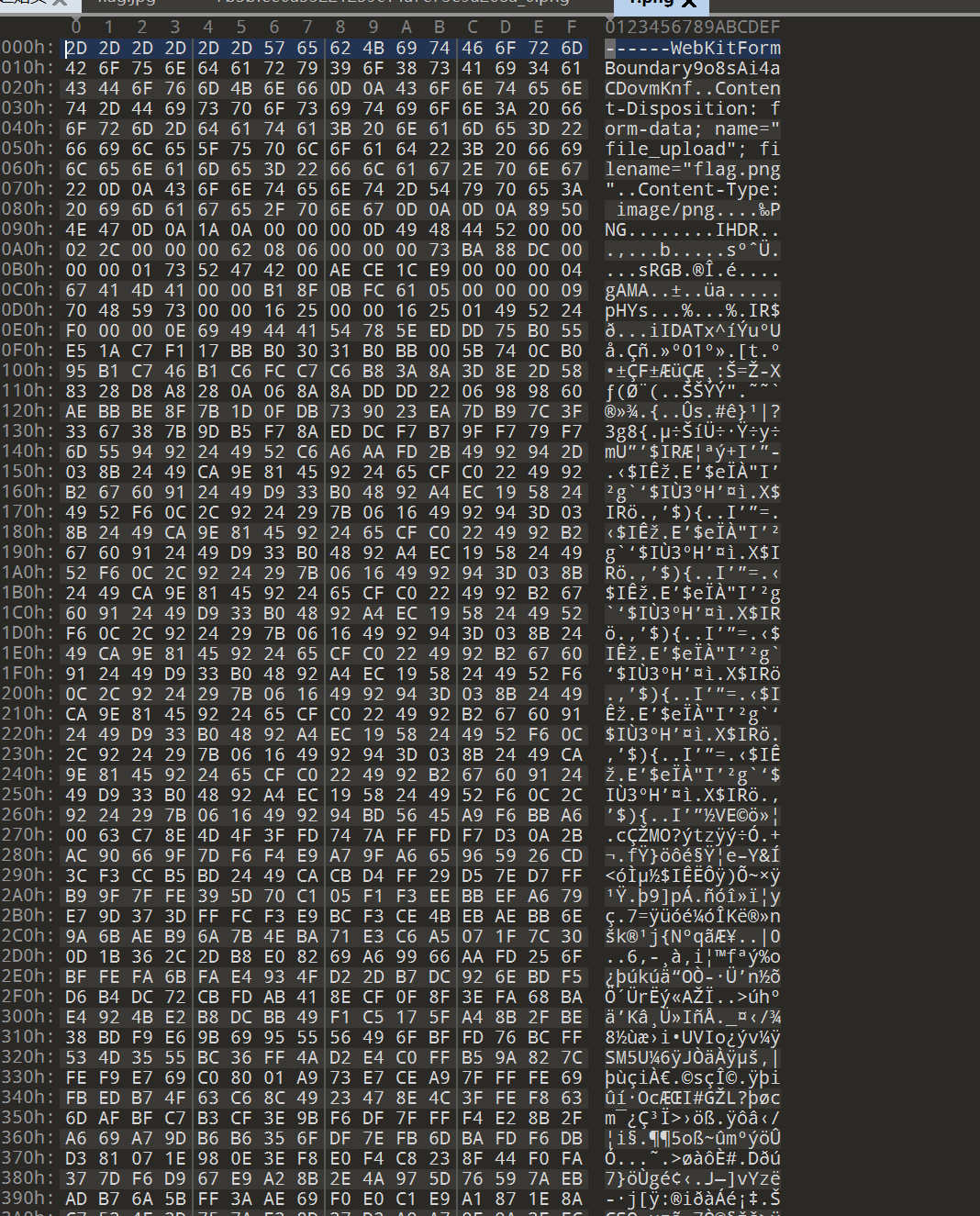

首先是个压缩包打开之后追踪http会发现一张flag.png图片,

然后导出http流的那张图,直接丢进010看到不是89 50 开头

所以要修改一下,找到png文件头,之后删减前面和后面多余的,保存,得到flag

normal_pcap

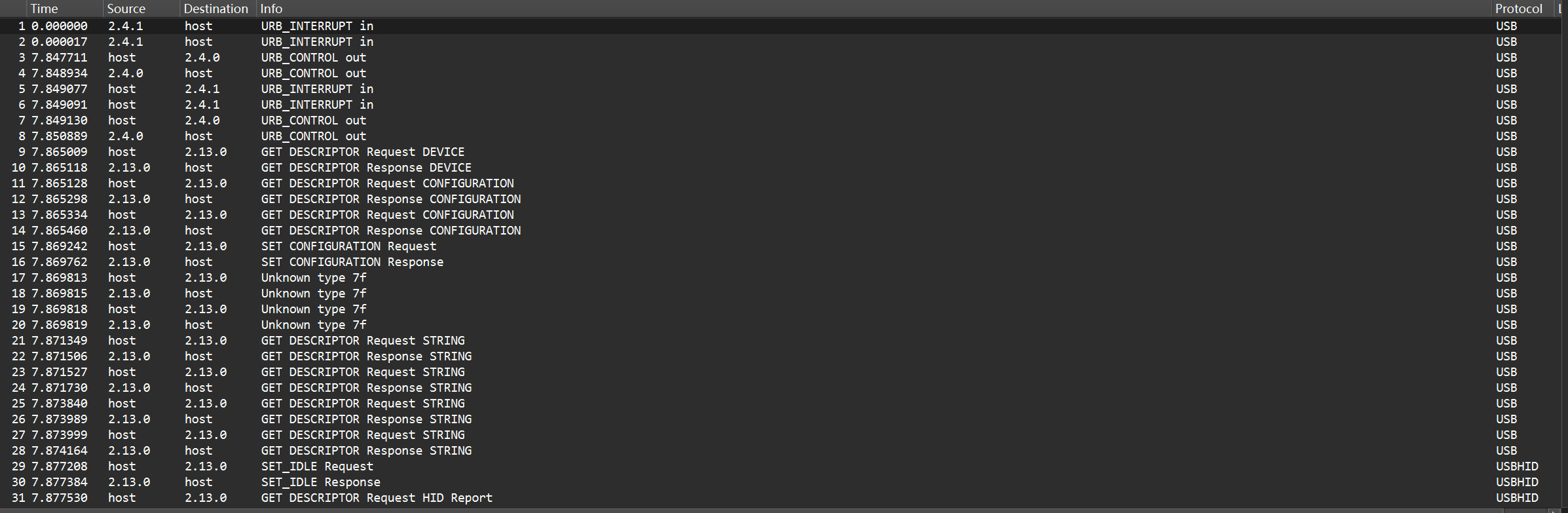

首先得到一个流量包,然后看到是usb流量

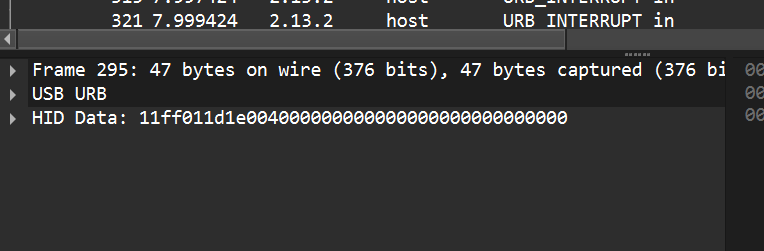

我们要找HID Data这种流量

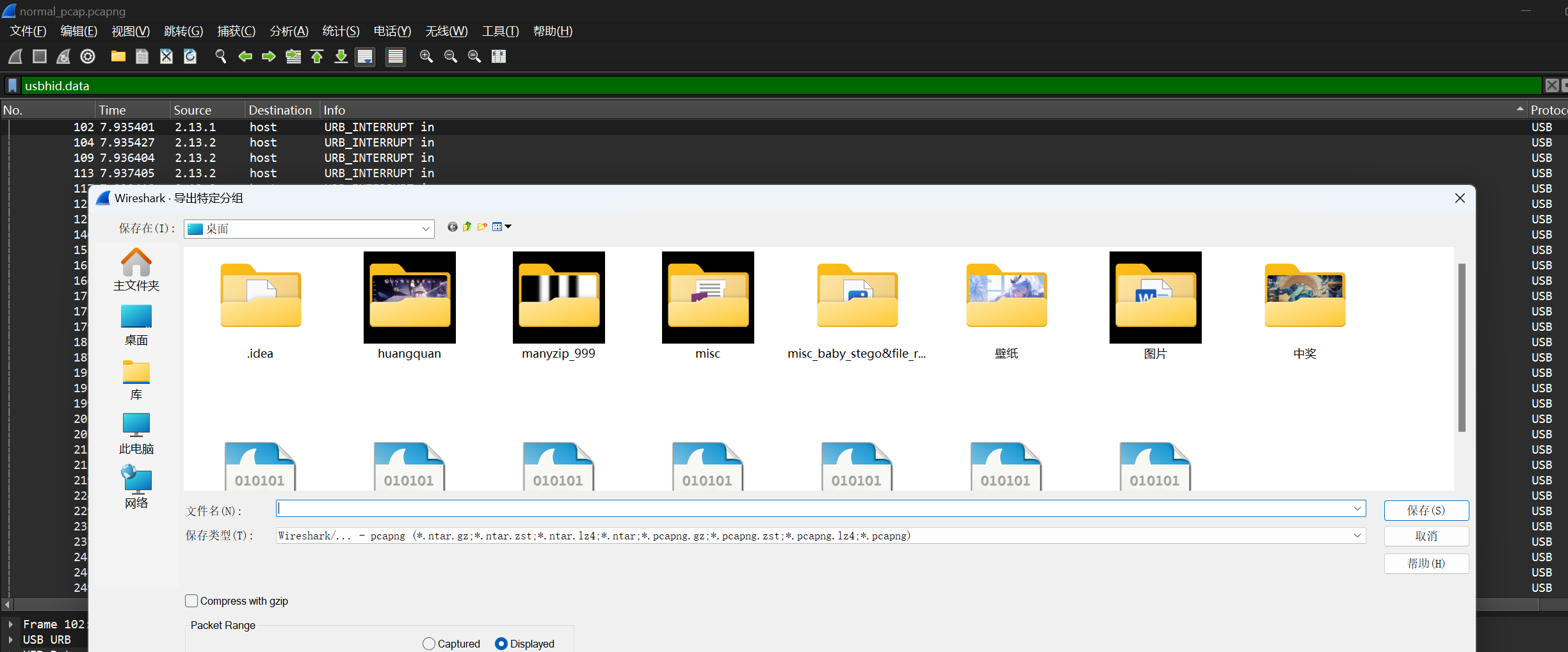

所以我们要到导出特定分组,首先寻找usbhid.data,

然后导出特定分组

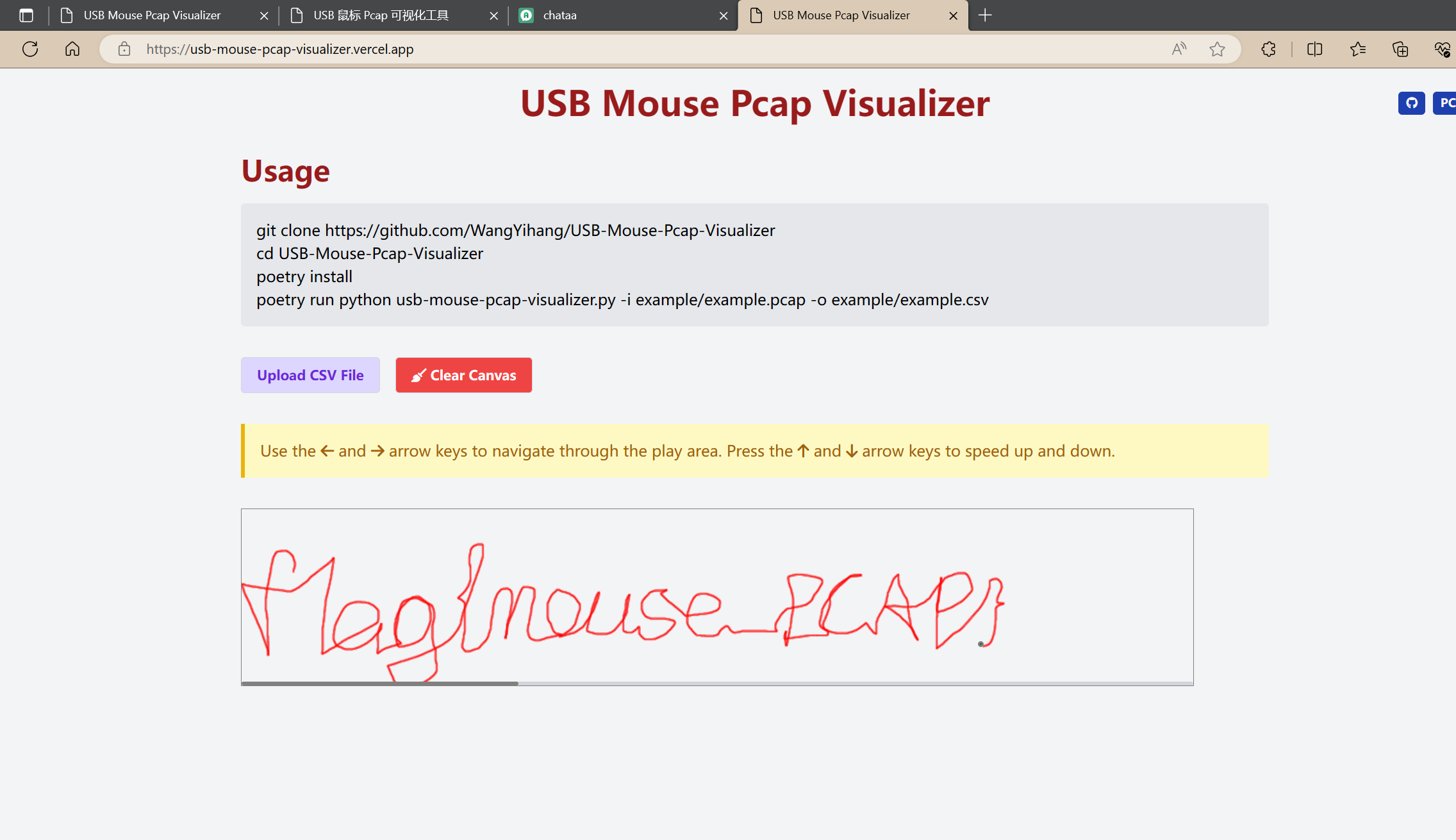

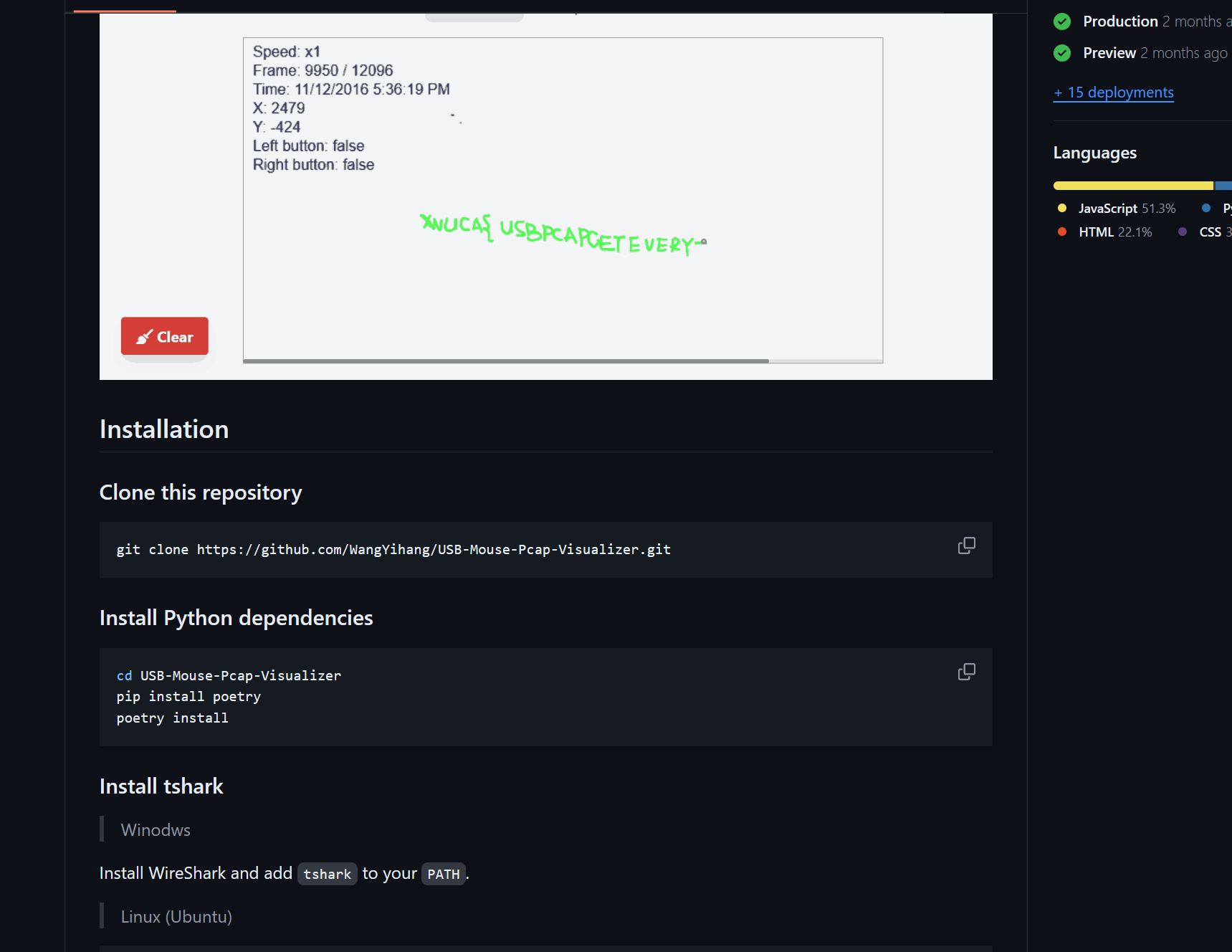

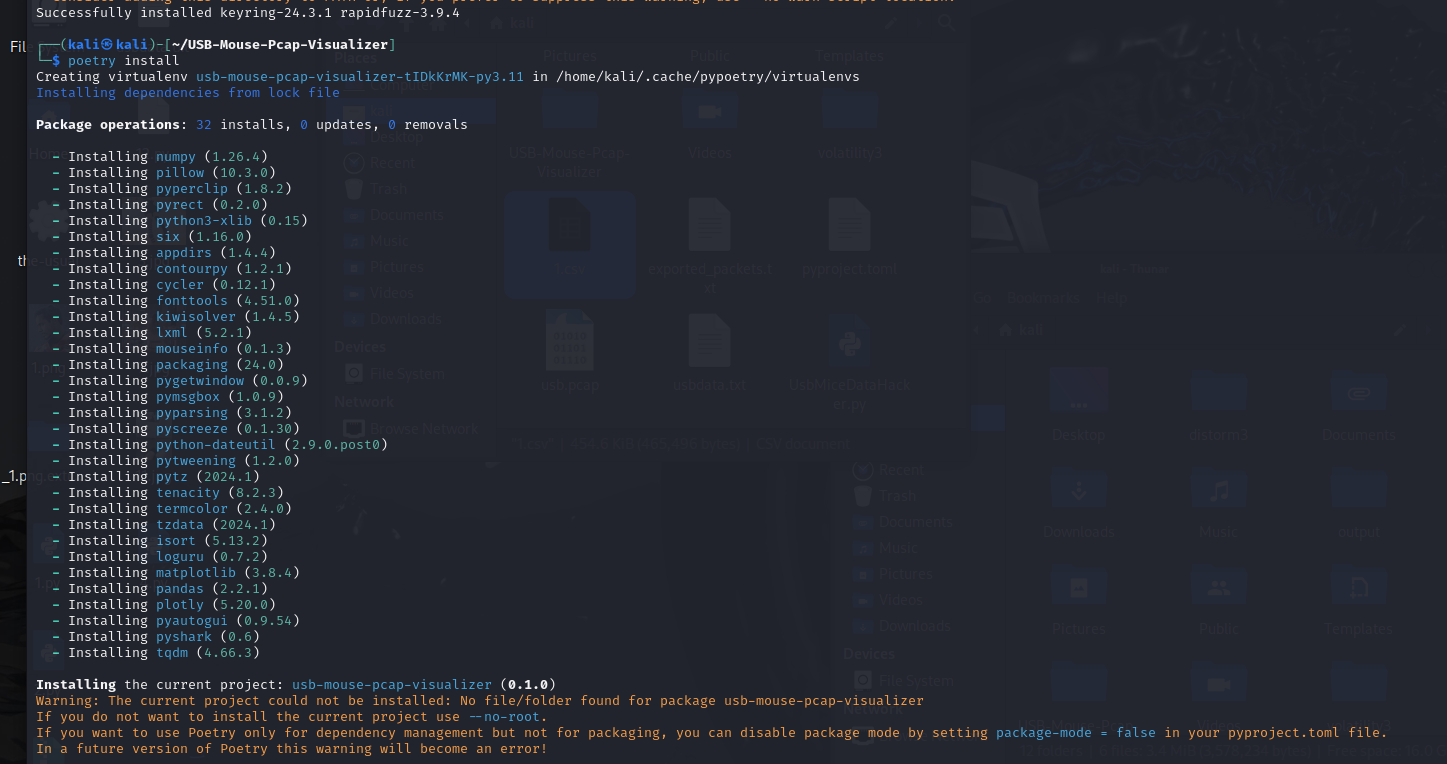

然后放进kali,但是要先下个工具,名字叫USB-Mouse-Pcap-Visualizer,关于鼠标流量的

然后跟着命令走,最后一步有点久

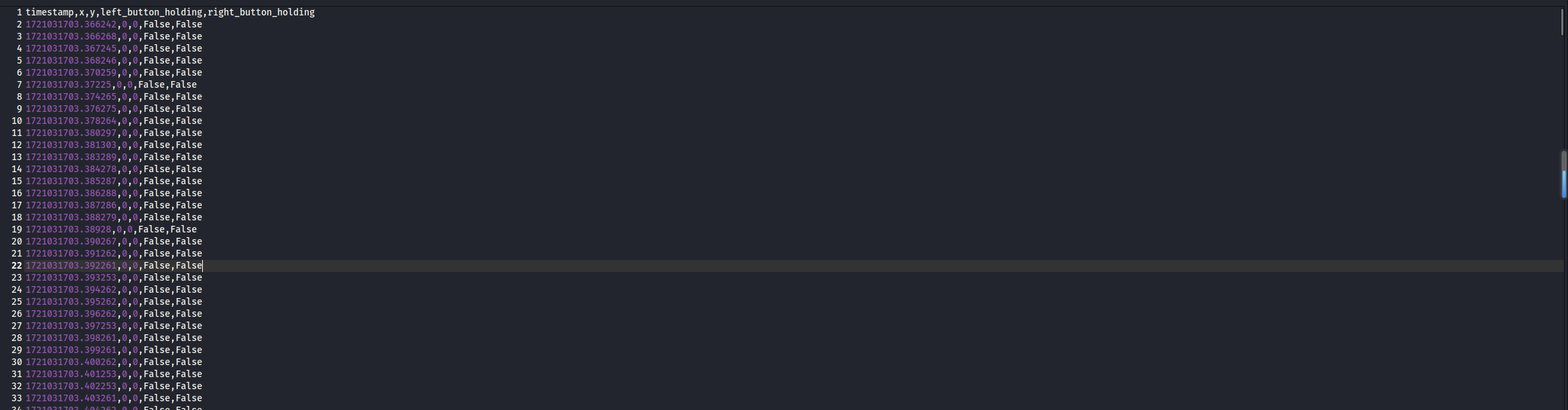

然后直接命令poetry run python usb-mouse-pcap-visualizer.py -i 流量包地址 -o 你想放data.csv这个文件的地址

得到csv文件之后用记事本打开把FALSE改成TURE

然后把Data.csv丢进网站画图,最后得到flag

网站地址USB Mouse Pcap Visualizer (usb-mouse-pcap-visualizer.vercel.app)