baby_file_recogonize

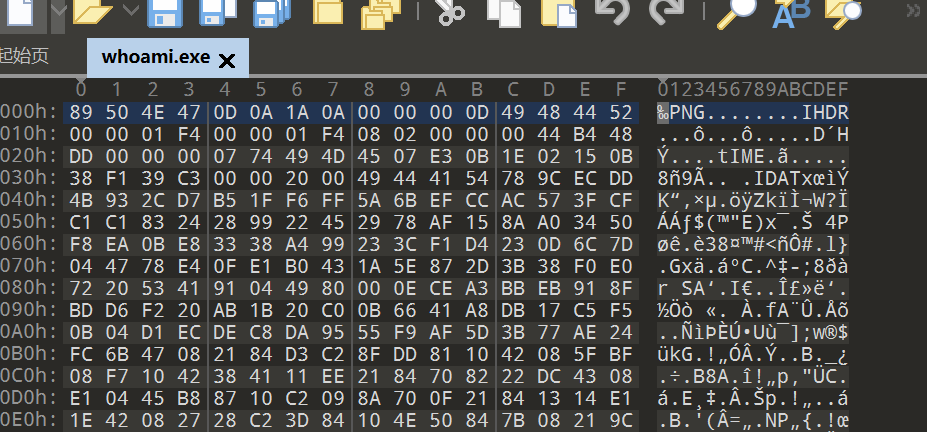

首先得到一个exe文件,看不出什么,直接010看,发现这是张png图片,

改完后缀之后是张二维码,

放进stegslove改一下背景,然后扫码得到flag

baby_file_recogize_2

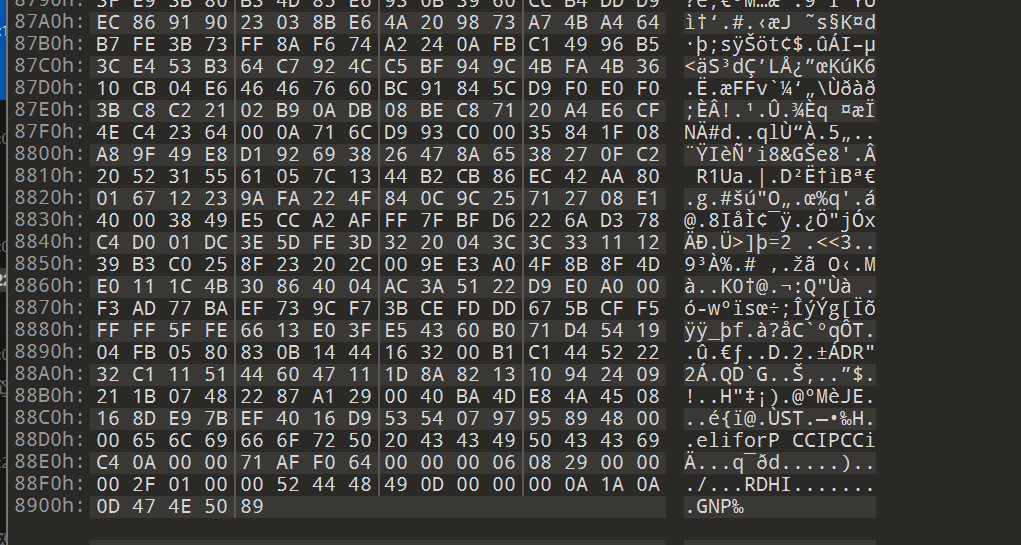

首先是张图片,放进010看没看出什么,但是在末尾看到熟悉的东西

png的文件头被倒置了,找脚本把它转换,最后得到含有flag的png图片

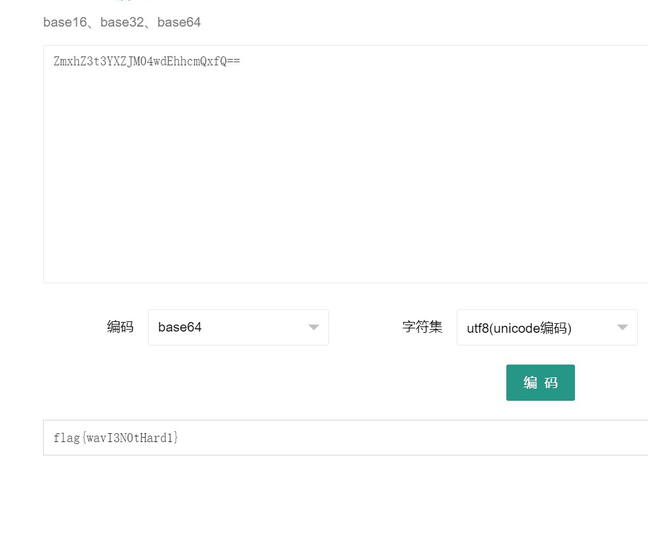

Wav测一测

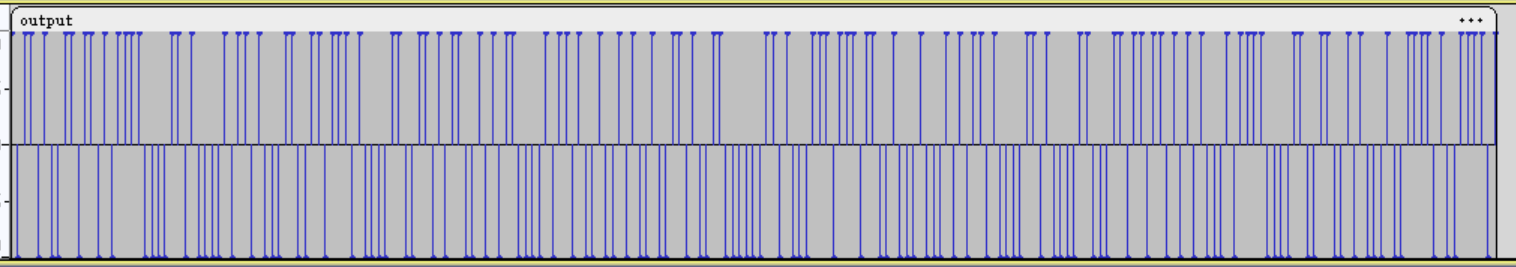

首先得到一个wav文件,放进Audacity

看到一上一下,直接用01替换,

然后解码

Pixel^^

首先解压得到一个没有后缀的文件然后由题可知是和像素相关,先加后缀再放进gimp看到是像素画,

![]()

直接搜寻像素画,可以找到一个编程,叫piet,直接下载npiet,这是一个win版的直接图片放进npiet的文件夹中,打开win版的npiet输入命令

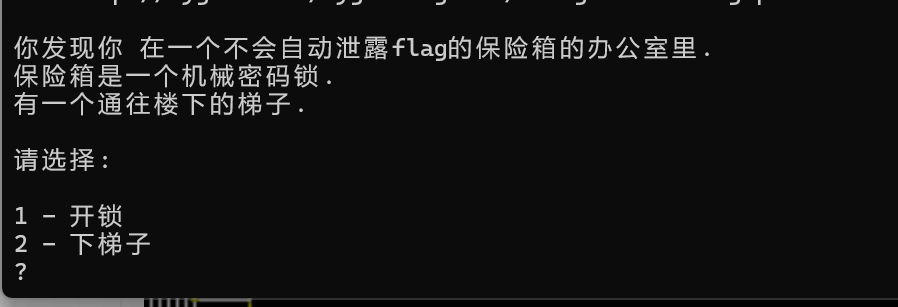

npiet.exe -tpic "D:\misc\npiet-1.3a-win32\npiet-trace.png"再终端可以进入一个命令

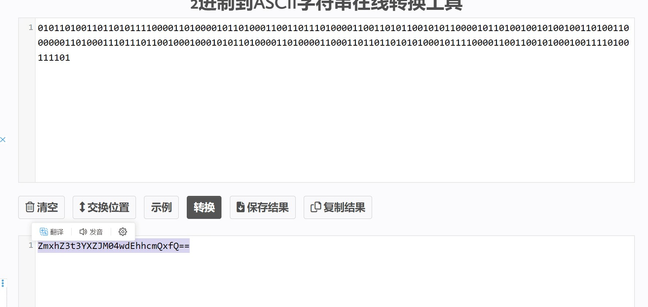

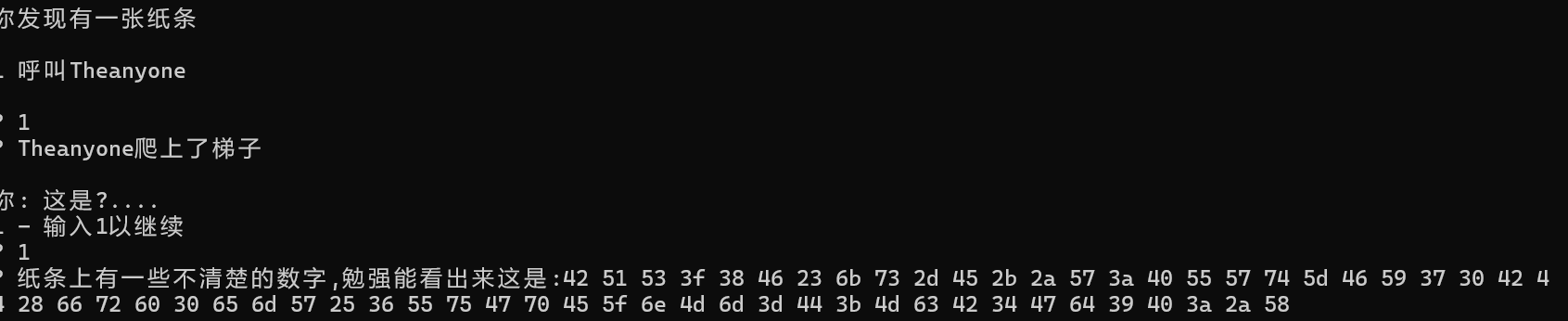

然后就是解密,但是要注意里面一些点,得到一串十六进制字符

然后解码,随波逐流两次得到一个网站

最后进入网站还要输入密码,密码就在我们用npiet找到的那两个地方

最后得到flag